Cuando se trata de la seguridad informática, la protección por excelencia la brinda el espacio vacío, es decir, el espacio físico que separa a un ordenador de internet. Este espacio logra que el dispositivo esté totalmente aislado del peligroso mundo de los ciberataques.

Pero, mientras que el espacio vacío es una manera eficaz de protegerlos, tampoco es perfecto. Los expertos en seguridad informática han descubierto diabólicas estrategias para extraer datos de los aparatos protegidos con espacios vacíos. Una consiste en adueñarse de los altavoces del ordenador y utilizarlos para enviar datos mediante ultrasonidos a un dispositivo cercano, como un móvil. De hecho, algunos investigadores de seguridad afirman haber visto exactamente este tipo de malware ultrasónico en el mundo real.

La mejor contramedida para este tipo de ataque es obvia: eliminar las altavoces. Sin altavoces para generar el sonido, un ordenador no puede filtrar datos acústicamente. O eso creían todos.

Pero el investigador de la Universidad Ben-Gurion en Israel Mordechai Guri y sus compañeros afirman haber encontrado otra manera de hackear ordenadores protegidos con espacios vacíos a través del ventilador. Cuando el hacker se hace con el control de esta parte del hardware puede modificar su velocidad de giro para controlar el sonido que produce. Denominan este nuevo enfoque como un «fansmitter» [NdT: una mezcla de las palabras del inglés «fan» (ventilador) y «transmitter» (transmisor)] o ventitransmisor.

Los ventitransmirores son sencillos en principio. Casi todos los ordenadores emplean ventiladores para enfriar la unidad de procesamiento central (CPU, por sus siglas en inglés) y la tarjeta gráfica, y para bombear aire por todo el chasis. Los ventiladores suelen hacer ruido a causa del giro de las aspas que empujan el aire contra un anemómetro estático.

La frecuencia de este sonido depende del número de aspas y su velocidad de giro, que normalmente es de cientos de hercios. Cualquier alteración de esta velocidad de giro cambia la frecuencia del sonido.

Esta es la base de su enfoque. El equipo ha creado un malware que altera la velocidad de rotación, y por tanto del sonido resultante, de un ventilador de ordenador para codificar datos.

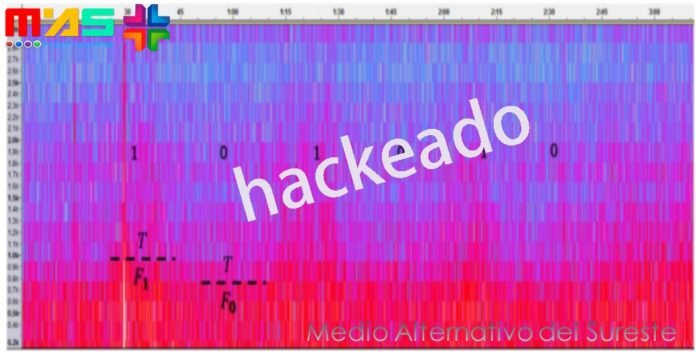

El virus trasmite datos con un protocolo especial en el que la información es divida en paquetes hechos por un preámbulo y una carga útil. El preámbulo consiste en la señal 1010, que un dispositivo de escucha puede emplear para la calibración. Después emite la carga útil de 12 bits que codifica los datos que serán transmitidos. Esto puede ser captado por cualquier dispositivo de escucha cercano, como un smartphone.

Un problema en potencia es que el usuario podría darse cuenta de las variaciones en el ruido del ventilador. Así que el equipo de Guri emplea frecuencias bajas de entre 140 y 170 hercios, que resultan muy difíciles de escuchar para los humanos. «Modular los datos con el cambio entre frecuencias parecidas también resulta menos detectable por los usuarios, al disimularse y mezclarse con el ruido de fondo natural», afirma.

Por último, el equipo probó su malware para controlar tanto el ventilador de la CPU como el ventilador del chasis, componentes comunes en los ordenadores de hoy. Como receptor utilizaron un smartphone Samsung Galaxy S4 con un micrófono calibrado para muestreos a 44,1 hercios. El entorno de pruebas fue su laboratorio informático con un ruido de fondo común procedente de siete estaciones de trabajo, varios conmutadores de red y un activo sistema de aire acondicionado.

La velocidad a la que el equipo pudo enviar datos fue limitada por la distancia entre el smartphone y el ordenador y por la cantidad de ruido de fondo. No obstante, pudieron transmitir a velocidades de hasta 900 bits por hora. Guri presume: «Con nuestro método, transmitimos con éxito datos desde un ordenador con espacio vacío sin hardware de audio hasta un receptor de smartphone ubicado en la misma habitación».

El equipo segura que la técnica puede ser aplicada a otros dispositivos también. En su artículo, escriben: «Demostramos que nuestro método también puede ser empleado para filtrar datos de diferentes tipos de equipos de TI, sistemas integrados y dispositivos de internet de las cosas que no incluyan hardware de audio, pero sí contengan ventiladores de distintos tamaños y formas».

Es un trabajo interesante que proporcionará otro motivo de preocupación a los expertos en ciberseguridad. Las contramedidas son numerosas y relativamente sencillas. La más obvia es ubicar los ordenadores sensibles en zonas restringidas donde no se permitan los móviles ni otros dispositivos de grabación. Otra consiste en generar tanto ruido de fondo que las transmisiones acústicas resulten imposibles. Después está la posibilidad de reemplazar cualquier ventilador con otros especializados en no emitir ruido o con el uso de sistemas de enfriamiento por agua.

Pero todas estas opciones añaden otra capa más de precaución y complejidad a una ya sobrepasada industria de ciberseguridad. La verdad es que resulta imposible lograr una seguridad infalible. Lo único que se puede garantizar es que si le preocupa que su ordenador filtre informaciones, le quedan muchas noches en vela por delante.